🗺️ Mapas Técnicos do Reino OIDC

Diagramas arquiteturais e fluxos de segurança

Visualizações técnicas dos protocolos OAuth 2.1 + OIDC + PKCE

🧭 Sobre os Mapas Técnicos:

Esta seção contém diagramas técnicos detalhados que ilustram a arquitetura e os fluxos de segurança do Reino OIDC. Cada diagrama representa um aspecto específico dos protocolos OAuth 2.1, OpenID Connect e PKCE, usando nossa metáfora de reino para facilitar a compreensão.

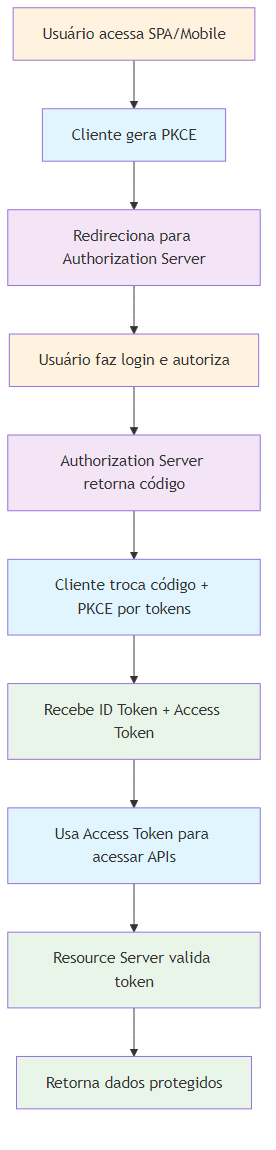

🎯 Mapa I: Fluxo Simplificado OIDC

🎭 Metáfora do Reino:

Este mapa mostra a jornada básica de um cidadão (usuário) que quer visitar diferentes territórios do reino. Alex Client atua como seu guia, Pixie PKCE garante a segurança da viagem, e Lady OAuth + Lord OIDC concedem as permissões e documentos necessários.

🔧 Aspectos Técnicos:

- Início: Authorization Code Flow com PKCE

- Segurança: Code Challenge/Verifier protege contra interceptação

- Resultado: Access Token + ID Token para autenticação/autorização

- Ideal para: Compreensão inicial dos passos principais

🏗️ Mapa II: Arquitetura Completa do Reino

🎭 Personagens do Reino:

- 👤 Usuário: O cidadão do reino

- 🧑💼 Alex Client: O mensageiro confiável

- 🧚 Pixie PKCE: Guardiã dos códigos secretos

- 👑 Lady OAuth: Guardiã das portas (autorização)

- 🧙♂️ Lord OIDC: Mago da identidade

- 🧝♀️ IDA Token: Mensageira da verdade

- ⚔️ Ace Token: Guerreiro das permissões

- 🛡️ Seraph Resource: Guardião dos dados

🔧 Componentes Técnicos:

Este diagrama mostra a arquitetura completa com todos os componentes OAuth 2.1 + OIDC + PKCE trabalhando em conjunto. Cada personagem representa um elemento específico do protocolo, facilitando o entendimento das responsabilidades e interações.

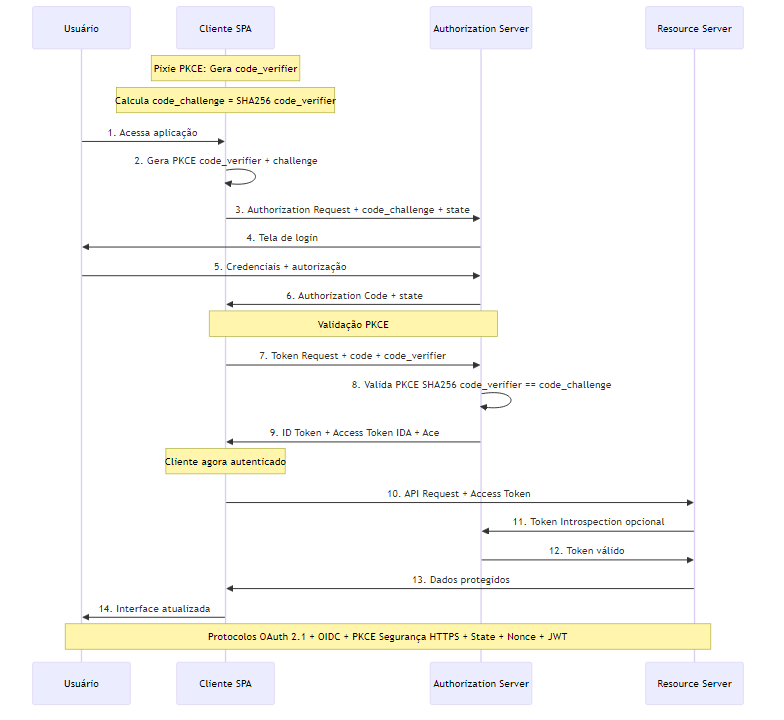

🔄 Mapa III: Sequência Temporal Detalhada

🎭 A Jornada Completa:

Este mapa detalha cada passo da jornada, desde o momento em que o cidadão decide visitar um território até receber todos os documentos necessários. Mostra as conversas entre Alex Client, Pixie PKCE, Lady OAuth, Lord OIDC e Seraph Resource.

🔧 Validações de Segurança:

- PKCE: SHA256(code_verifier) == code_challenge

- JWT: Validação de assinatura e claims

- Redirect URI: Correspondência exata

- Client ID: Identificação do mensageiro

- Scopes: Permissões específicas

- Estado: Proteção CSRF

⚖️ Comparativo: OAuth vs OIDC

🚪 OAuth 2.1 (Lady OAuth)

- Foco: Autorização ("o que pode fazer")

- Produto: Access Token

- Uso: Acessar APIs protegidas

- Pergunta: "Posso acessar este recurso?"

- Não informa: Quem é o usuário

🪪 OpenID Connect (Lord OIDC)

- Foco: Identidade ("quem é")

- Produto: ID Token + UserInfo

- Uso: Login e informações do usuário

- Pergunta: "Quem é este usuário?"

- Baseado em: OAuth 2.1 + extensões

👥 Guia de Personagens e Tokens

🗝️ Tokens de Identidade

- 🧝♀️ IDA Token (ID Token): Prova quem você é

- ⚔️ Ace Token (Access Token): Permite acessar recursos

- ♻️ Rex Token (Refresh Token): Renova outros tokens

🛡️ Segurança

- 🧚 Pixie PKCE: Protege códigos de autorização

- 🛡️ Seraph Resource: Guarda APIs e dados

- 🔐 Chaves JWT: Validam assinaturas

🤝 Coordenação

- 🧑💼 Alex Client: Aplicação que você usa

- 👑 Lady OAuth: Gerencia autorizações

- 🧙♂️ Lord OIDC: Gerencia identidades

⚠️ Observações Importantes:

- OAuth 2.1: Torna PKCE obrigatório e remove fluxos inseguros (Implicit, Resource Owner Password)

- ID Token: Nunca deve ser usado para autorizar acesso a APIs - apenas para identificação do usuário

- Access Token: Deve ser tratado como opaco pelo client, mesmo quando é JWT

- Refresh Token: Deve ser armazenado de forma segura e rotacionado a cada uso

- PKCE: Protege contra ataques de interceptação, especialmente em apps mobile e SPA